Force est de constater que les entreprises ne connaissent pas toujours leurs failles et vulnérabilités. Néanmoins, elles sont utilisées par les hackers pour arriver à pénétrer dans les systèmes informatiques. Lorsqu’une entreprise a atteint un niveau de maturité semblable au guide d’hygiène proposé par l’ANSSI, il est intéressant de solliciter des hackers éthiques. Ces derniers aident les équipes informatiques à mettre en lumière différentes failles exploitables depuis l’extérieur des réseaux privés : internet. Il est tentant de faire appel à ces professionnels étant donné le panorama actuel : personne ne veut se voir verser une rançon au cyber-terrorisme.

Cependant, il existe plusieurs prérequis à mettre en place pour accueillir le hacking éthique dans son organisation. Avant de tenter l’expérience, il est judicieux de définir les objectifs et quel service attendre des cybers .

Découvrir ses capacités de cyberdéfense

Pour une entreprise, l’objectif principal à donner au hacker éthique est de réduire les risques informatiques ou de piratage. Pour se faire, le hacker éthique va démontrer comment s’introduire dans les systèmes. Il apportera ses préconisations afin de réduire ses brèches de sécurité qui seront à appliquer par son client. Que vous ayez déjà subi des attaques ou non, cette participation permettra de mieux se protéger des attaques sophistiquées.

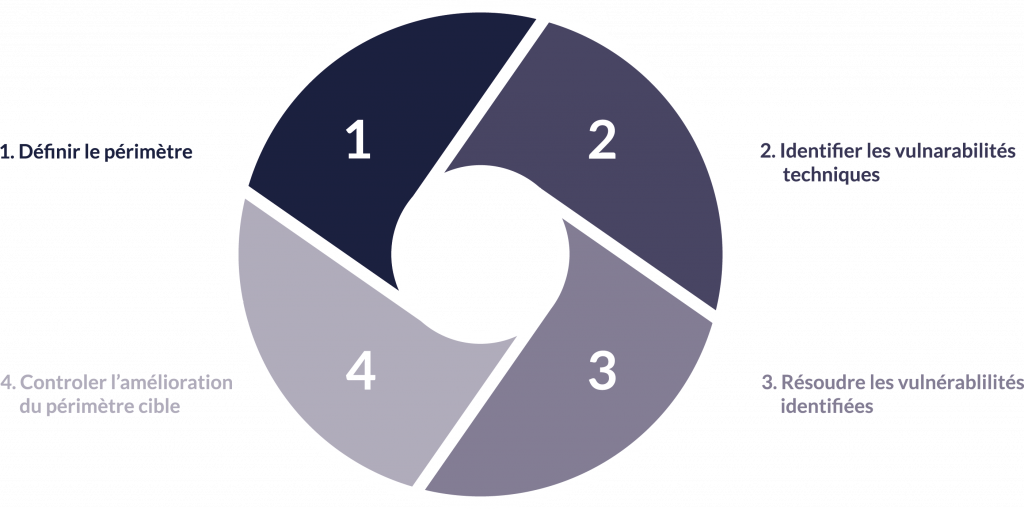

Pour mener à bien sa mission, le hacker éthique va effectuer un test d’intrusion :

- Utiliser les techniques de la cybercriminalité et des logiciels malveillants

- Tenter d’acquérir des privilèges administrateurs, dérober des données, etc.

- Prouver le concept et son scénario d’attaque à travers un rapport

- Conclure sur des préconisations permettant de s’affranchir

De façon générale, un hacker éthique permettra de découvrir les failles techniques exposées de votre entreprise. Il tentera de rapporter les points faibles de vos systèmes de sécurité. Ainsi il soumettra une suggestion de résolution. Son apport réside dans la définition de besoins de sécurisation sur le périmètre extérieur de l’entreprise.

Néanmoins, il existe plusieurs prérequis à définir :

- Le périmètre d’attaque :

- Doit-on lui donner toute la surface d’attaque possible ?

- Connaissons-nous déjà quelques faiblesses ou des vulnérabilités connues qui n’ont pas besoin d’être à nouveau remontées ?

- Le périmètre d’attaque possible :

- Les objets connectés, IoT

- L’ingénierie sociale comme le phishing mail / hameçonnage

- Les sites internet, systèmes d’authentification, etc.

- La cible à atteindre :

- Niveau de privilège administrateur

- Niveau de preuve : faille et exploitation possible

De façon générale, la connaissance de ses vulnérabilités permet aussi de savoir qui a pu les exploiter dans le temps.

Selon ZDNet : la plupart des entreprises prennent plus de 6 mois à détecter les violations de données.

Les prestations de hacking éthique

Les hackers éthiques peuvent proposer leurs services de deux façons distinctes Bien que ce soit deux approches différentes, leur organisation reste semblable. Néanmoins, leurs intérêts sont différents.

Le pentest

Il s’agit donc d’une prestation ponctuelle aboutissant sur une proposition de résolution. Elle est recommandée pour les entreprises disposant d’une sécurité informatique peu éprouvée : son coût est directement proportionnel à la maturité en cybersécurité. Si l’entreprise dispose de failles béantes de sécurité, le hacker éthique n’aura pas besoin de beaucoup de temps pour les déceler. Toutefois, elle nécessite de définir un angle d’attaque afin d’être correctement appréciée.

Le test de pénétration ou d’intrusion permet de connaître :

- Les vulnérabilités informatiques exposées sur internet

- Les exploitations possibles

- Les exemples d’atteintes constatés

- Une proposition des moyens de résolution

En effet, ne sachant pas à l’avance ce que le hacker va trouver, il est difficile de fournir cette prestation avec un engagement en forfait. Il est important de comprendre à faire confiance en ces professionnels, car la non-découverte de failles ou bugs est tout de même un résultat de son étude et travail, et ce résultat bien que rassurant pour votre entreprise ne doit pas être vu comme une fin en soi. La sécurité des systèmes d’informations est en évolution constante et les attaques évolues en permanence.

Le programme de « bug bounty »

Cette autre façon d’aborder le hacking éthique permet un suivi continu de ses failles de sécurité à travers un programme sur le long terme. Une campagne de bug bounty sert à prévenir des bugs et failles sur un périmètre intégrant du nouveau contenu de façon régulière et déjà durci et sécurisé. Cette offre correspond aux entreprises détenant un nombre important d’accès extérieurs et disposant d’une organisation de la cybersécurité permettant à des personnes d’y répondre. Les contenus cibles de ces chasseurs de prime numérique doivent être en constante évolution comme les sites de e-commerce, les accès clients, etc. Autrement, un simple test de pénétration aurait suffit.

Le programme de bug bounty permet de connaître :

- Les bugs logiciels accessibles depuis internet

- Les mauvaises pratiques de développement mises en œuvre

- Les suggestions de modification et préconisations techniques

Le programme de bugbounty doit être accessible aux développeurs de l’entreprise afin qu’ils puissent rapidement corriger les failles. Contrairement au test de pénétration, les coûts sont forfaitisés selon la criticité des failles découvertes. Ainsi, plus la faille se montrera impactante pour l’entreprise, plus la prime accordée au hacker éthique sera importante.

Il est pertinent de faire face à des hackers éthiques pour s’affranchir de risques forts et se prémunir d’attaques extérieures menant à des demandes de rançon, de l’espionnage, des fuites de données, etc. Il s’agit d’une bonne méthode de prévention des attaques et de sécurisation des systèmes. Anticiper les menaces par ce biais là est possible, à condition de gérer ses prérequis. L’approche du hacker éthique permettra de renforcer son système d’information face aux actes de piratage. Enfin, il est évident qu’il faudra mettre en œuvre les préconisations des hackers éthiques : ce n’est pas lui qui résoudra la sécurité de votre SI.